AIS3 EOF Final 2025 - Record

Author: 堇姬Naup

前言

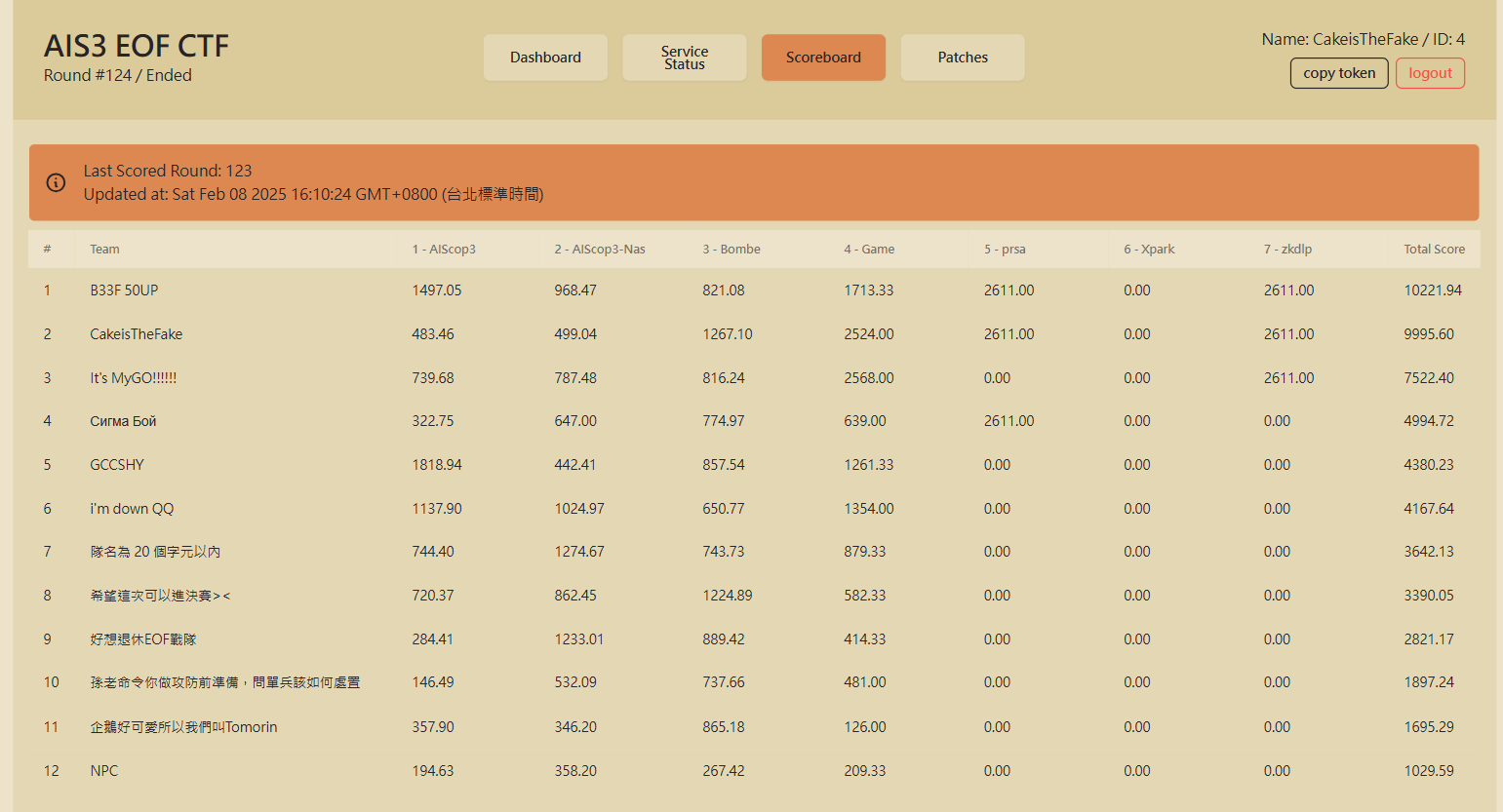

Team: CakeisTheFake

Rank: r.k.2 & 炸彈超人獎

遲來的 EOF 心得 www

先感謝 CakeisTheFake 的所有隊友,一起奮戰了兩天,這邊簡單記錄這次比賽

Day 1

一開始先釋出了 BOMBE、game 兩題 KoH

先來說說 BOMBE

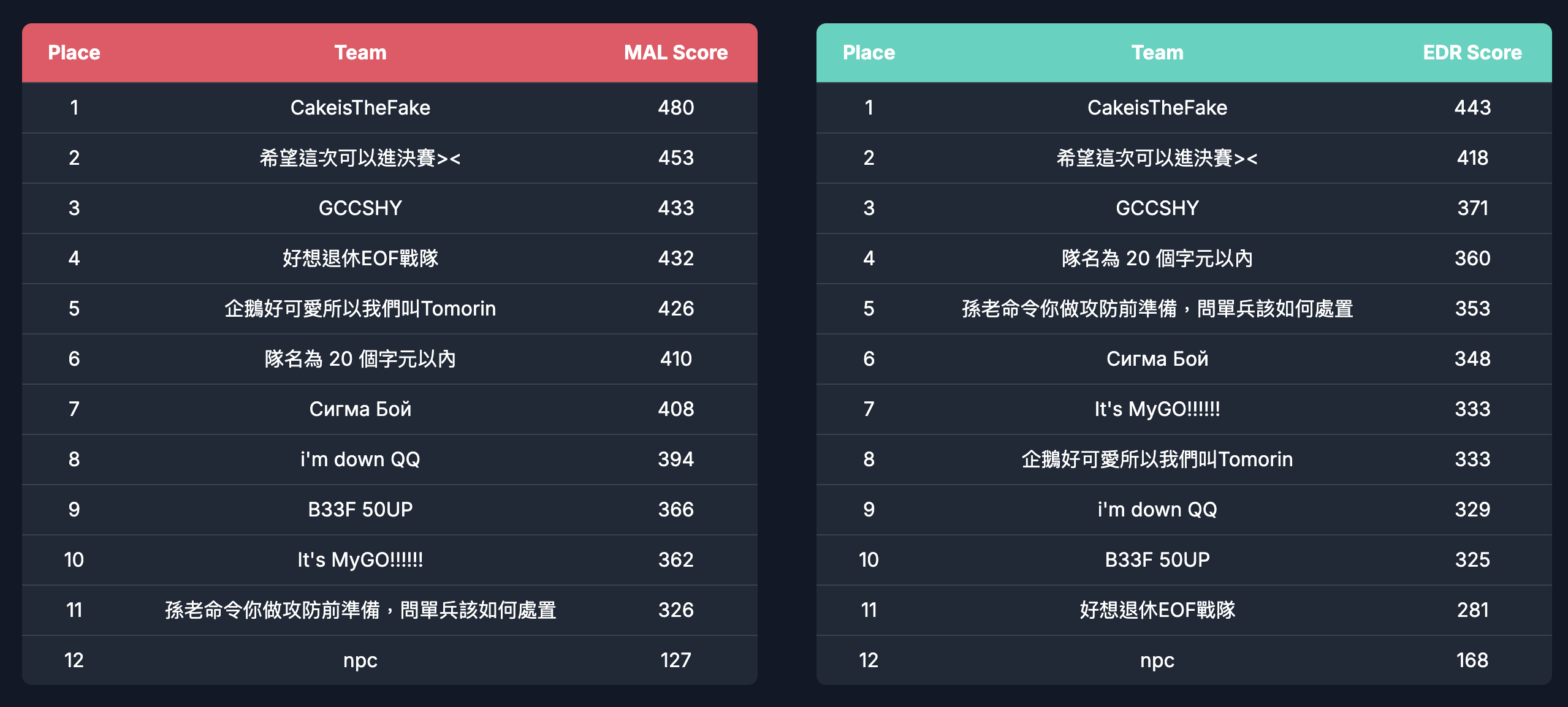

每隊都要上傳 malware 及 EDR

malware 要做三件事

- 從 /home/bogay1450/.ssh/id_ed25519 檔案內容取得 flag

- 從 process /usr/bin/bogay_backdoor 的 memory register 取得 flag

- 從 flag server 的 api 取得 flag

ERD 要抓出 malware 的 process cmdline 中第一個匹配到的 md5 hash

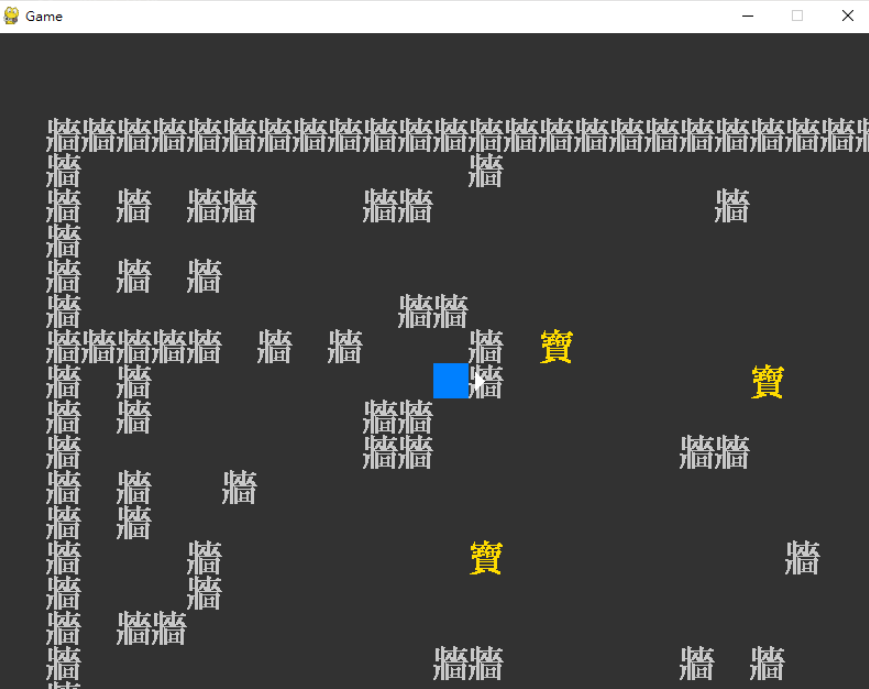

另外一題 game 是一個遊戲,場上有寶箱等

一開始會遇到一些問題,像是一開始會讓玩家輸入 token,但卻沒辦法用 ctrl c + ctrl v

原因是最近由 orange 和 splitline 發現的轉碼問題導致

總之一開始解決方法就是寫了個執行後隔兩秒自己打字的執行檔

這題拿分的方式有好幾種

像是 走路、攻擊、殺人、完成任務

任務有以下,可以獲得最高分 10000

- Set the value of register R1 to NON-ZERO

- Set the value of register R9 to NON-ZERO

- Set the value of register R3 to NON-ZERO

- Set the value of register R1 to 0x107877a2

- Set the value of register R5 to 0xce2c0eb9

- Set the value of register R4 to 0x1a94c37

開寶箱可以獲得 bytes,要組合設定

不過我們一直無法拆開 pyc

導致我們一直看不懂這個把 register 設為對應值的任務在幹嘛…

以後要拆記得用這個

https://pylingual.io/

不過我們在這題仍拿到第二高是為甚麼呢

原因是我們瘋狂走路www

因為沒有 source code,所以直接去抓封包看怎麼移動的

之後通過送移動封包來賺走路分

(走路鍵是壞的,通過送封包才可以準確的移動)

就這樣一路與其他隊伍拉開差距

PS: 這邊跟主辦方道歉我們一直送流量www

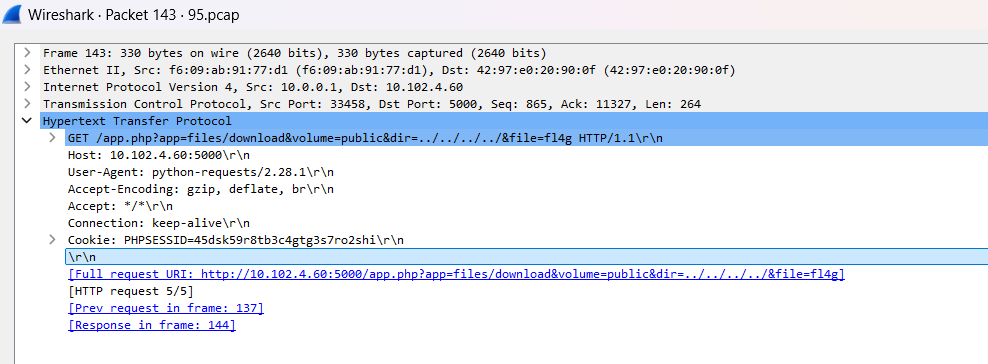

再來是釋出了 A&D 兩題 aiscop3、aiscop3 nas

第一題有個 path traversal

http://10.102.1.60:8080/api/image?filename=gpd.png../../../../../etc/passwd

在看一下 Dockerfile 和給的 .xlsx 知道 flag 在哪直接寫腳本讀 flag 送 flag 就好了

attack exploit

1 | import subprocess |

這題的 waf 是 lua,寫了半天還是沒寫出好的 patch 可以擋住攻擊

就這樣靠著這腳本在第一天穩定拿分

第二題則是一直都沒找到入口,也沒辦法看封包

所以就一直擱置到隔天

malware 第一天基本上大家都停留在簡單的字串相加等混淆

edr 則是檢測 flag1 字串www

寫了幾版後就去看其他題目了

1 | ""#4 |

1 | #!/bin/python |

Day2

到了第二天我們戰術性掉出前三拿封包(?

1 | for round in {95..100}; do |

終於找到了 NAS 入口

不過看到有 payload 就直接抄下來

登入用 user/user

2FA 沒驗證直接不理他就好了

直接讀 flag

attack exploit

1 | import requests |

另外一邊 BOMBE 衝上第一了

這邊有個插曲很好笑,UPX 加殼直接搜 upx 就可以了 www

xpark

之後有空補一下 xpark 這題

這是全場唯一沒隊伍打出的 Jeopardy

當初大家都可以猜到這題要幹嘛

但逆向有些失誤跟時間不夠

所以也沒看出怎麼利用跟 exploit

after all

總之大概就這樣

最後謝謝主辦方跟隊友們,AIS3 EOF 很好玩!!!